Interní penetrační test

Scénáře útoku zevnitř organizace, AD, laterální pohyb, eskalace oprávnění.

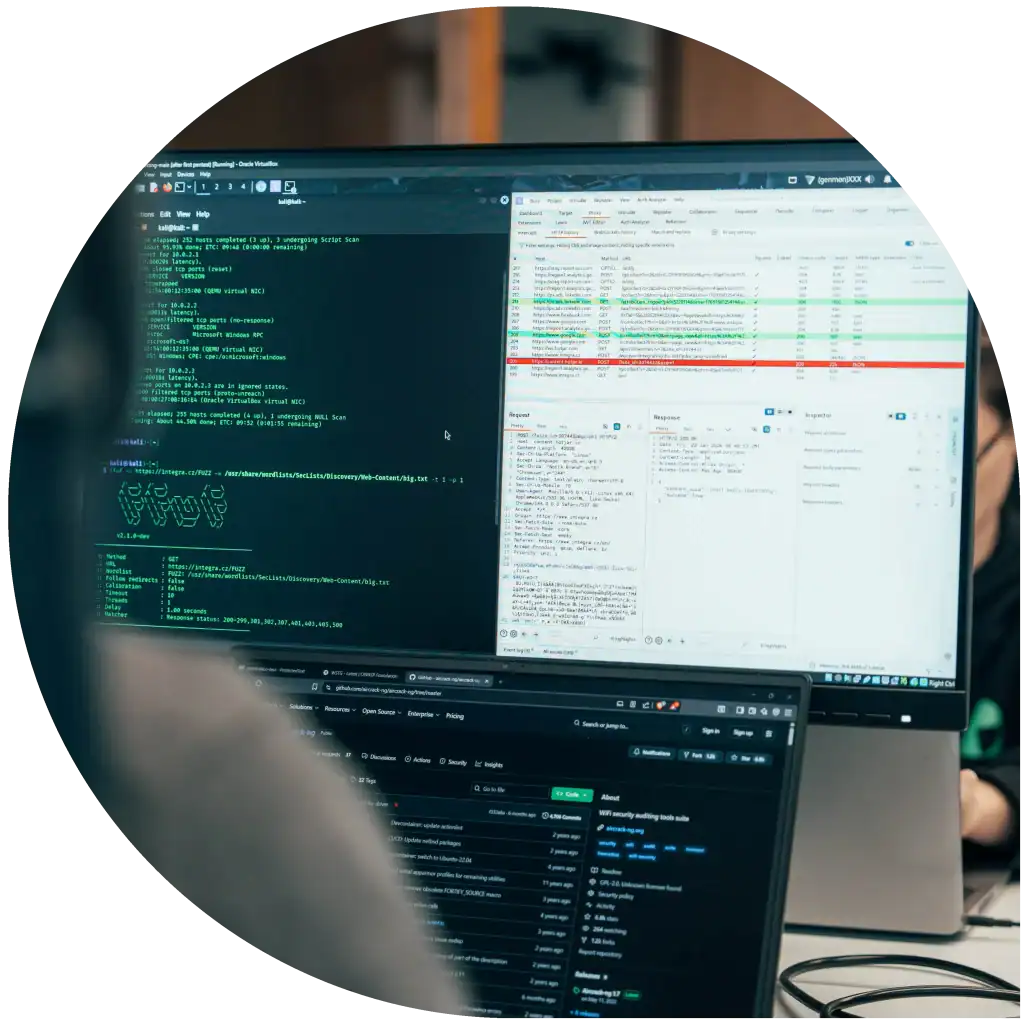

Zobrazit detail ↓Prověřujeme bezpečnost interní i externí infrastruktury, sítí a cloudových prostředí (AWS, Azure, GCP). Kombinujeme manuální techniky etických hackerů a automatizované nástroje, simulujeme reálné útokové scénáře a odhalujeme slabiny v konfiguraci, oprávněních i architektuře sítě.

Vyberte oblast, která vás zajímá – po kliknutí se přesunete na detailní popis konkrétního typu testu níže na stránce.

Scénáře útoku zevnitř organizace, AD, laterální pohyb, eskalace oprávnění.

Zobrazit detail ↓Útok z internetu na perimetr, VPN a veřejně dostupné služby.

Zobrazit detail ↓Bezdrátové sítě, Rogue AP, Evil Twin, MITM scénáře.

Zobrazit detail ↓AWS, Azure, GCP – IAM role, veřejná úložiště, API přístupy.

Zobrazit detail ↓Simulujeme scénář, kdy útočník získá přístup do vaší vnitřní sítě – například přes kompromitovanou pracovní stanici, VPN účet nebo fyzické připojení do sítě. Testujeme, jak rychle je možné se šířit infrastrukturou, eskalovat oprávnění a získat přístup k citlivým systémům a datům.

Mapujeme síťovou architekturu, dostupné služby a slabá místa v konfiguraci.

Identifikujeme kombinaci technických i konfiguračních chyb, které umožňují další kompromitaci.

Prověřujeme bezpečnost klíčových prvků infrastruktury.

Ověřujeme reálný dopad kompromitace na provoz a data organizace.

Simulujeme útok na vaši infrastrukturu z internetu – z pohledu externího útočníka bez přístupu do interní sítě. Cílem je identifikovat zranitelnosti veřejně dostupných služeb, VPN přístupů a perimetru a ověřit reálný dopad jejich zneužití.

Mapujeme veřejně dostupné IP adresy, služby a technologie vystavené do internetu.

Testujeme odolnost přihlašovacích mechanismů a možnosti reálného zneužití nalezených slabin.

Ověřujeme, zda lze z kompromitovaných systémů proniknout hlouběji do infrastruktury.

Simulujeme reálný dopad kompromitace perimetru na data a provoz organizace.

Kromě standardních interních a externích penetračních testů realizujeme pokročilé scénáře zaměřené na cloudová prostředí, bezdrátové sítě a OSINT analýzu – technickou i personální. Tyto testy často odhalují slabiny, které běžné automatizované skeny nikdy nezachytí.

Testujeme bezpečnost cloudových prostředků a jejich konfiguraci – typicky chyby v IAM oprávněních, veřejně dostupná úložiště a úniky přístupových údajů k API.

Prověřujeme bezdrátové sítě z pohledu útočníka pohybujícího se v okolí budovy nebo pobočky. Testujeme autentizaci, šifrování a možnost průniku do interní infrastruktury.

Provádíme technickou OSINT analýzu infrastruktury a digitální stopy organizace na internetu a v únikových databázích.

Zaměřujeme se na digitální stopu konkrétních osob v organizaci – management, IT, klíčové role. Tyto informace často slouží jako vstupní bod pro cílené útoky a sociální inženýrství.

Ozveme se vám do 24 hodin, navrhneme vhodný rozsah penetračního testu a vysvětlíme další postup. Konzultace je zdarma a bez závazků.