Simulace kompromitované pracovní stanice nebo útoku insidera

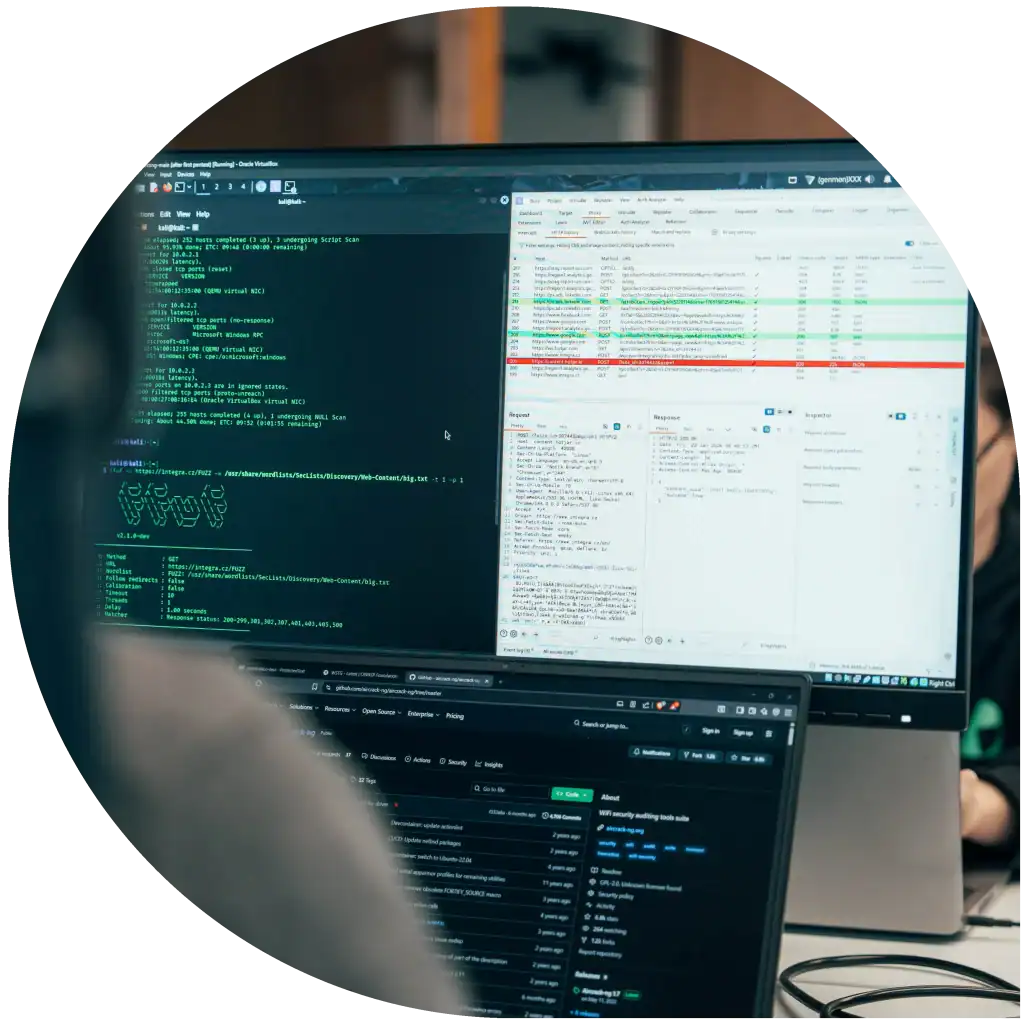

Kombinujeme scénáře kompromitované pracovní stanice (např. po phishingu) a zneužití oprávnění škodlivým insiderem.

- Eskalace oprávnění z běžného uživatele na administrátora (DLL Hijacking, Unquoted Service Path aj.).

- Instalace a použití vlastních nástrojů (nmap, netcat, BloodHound, evil-winrm).

- Obcházení antivirové / EDR ochrany (např. obfuskace, msfvenom).

- Zneužití lokálně nainstalovaného softwaru s veřejně známými zranitelnostmi (CVE).

- Získání přístupu k dalším interním systémům a citlivým datům.

- Manipulace s daty a obcházení detekčních mechanismů.